Configurem els switchos i els PC's amb les dades corresponents tretes del quadre que se'ns proporciona.

Pas 1 (Crear les VLAN's al Switch S1):

Pas 2

Pas 2 (Verificar que s'han creat les VLAN's a S1):

Pas 3

Pas 3 (Configuració, verificació VLAN's a S2 i S3):

Igual que en el primer i segon pas .

Pas 4 (Assignar els ports del switch a les VLAN en S2 i S3):

Pas 5

Pas 5 (Determinar quins ports s'han agregat a la VLAN 10 en S2):

Pas 6

Pas 6 (Configurar VLAN 56 d'administració):

Pels 3 switchos, la configuració és la mateixa.

Pas 7

Pas 7 (Configurar VLAN troncal i nativa):

Pas 8

Pas 8 (Verificar que S1, S2 i S3 es poden comunicar):

Fem pings satisfactòriament des del S1 a les adreces IP de S2 i S3.

Pas 9 (Ping a varis hosts des de PC2):

Només tenim èxit amb el ping quan el fem cap a una VLAN 20, que és la del PC2.

Pas 10 (Canviem PC1 a VLAN 20. Pot PC1 fer ping de forma satisfactòria?):

No hi ha èxit amb el ping, ja que les adreces IP no estan dins del mateix rang

PC1 --> 192.168.10.21

PC2 --> 192.168.20.22

Pas 11 (Canviem la IP del PC1 a 192.168.20.21. Pot PC1 fer ping a PC2 de forma satisfactòria?):

Ara sí que tindrem èxit, ja que les adreces IP estan dins de la mateixa VLAN (20).

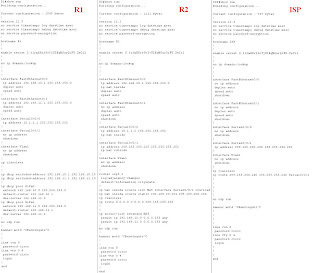

Configurem el dispositiu ISP amb una ruta estàtica (ip route 209.165.202.128 255.255.255.224 serial0/0/0).

Configurem el dispositiu ISP amb una ruta estàtica (ip route 209.165.202.128 255.255.255.224 serial0/0/0).

Comprovem que s'han afegit les ordres dels ACL's a les interfícies correctes i que apareixen a la configuració en execució del R1:

Comprovem que s'han afegit les ordres dels ACL's a les interfícies correctes i que apareixen a la configuració en execució del R1:

Comprovació del funcionament de les ACL:

Comprovació del funcionament de les ACL:

Pas 8 (Verificar que S1, S2 i S3 es poden comunicar):

Pas 8 (Verificar que S1, S2 i S3 es poden comunicar):